Windows File Server'da Dosyayı Kimin Sildiği Nasıl Tespit Edilir?

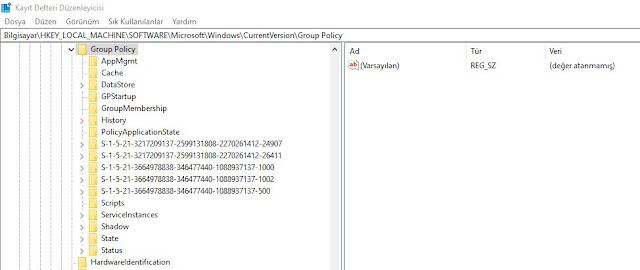

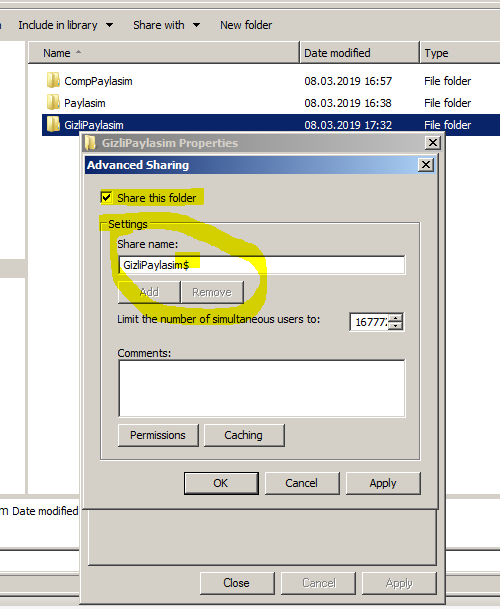

gpedit.msc komutu ile Local Group Policy Editor açın.. Aşağıdaki ayarlara kadar gidin Windows Settings -> Security Settings -> Advanced Audit Policy Configuration -> Object Access; Audit File System özelliklerini açarak dosya ve klasörlere istediğiniz erişim logunu açabilirsiniz. Ben örnekte sadece Success Log açtım. Configure the following audit events -> Success ; Yaptığınız ayarları kaydederek gpupdate komutunu uygulayın.. Paylaşılan Klasörde Silinen Dosya Denetim Ayarlarını Yapılandırma Artık erişimi izlemek istediğiniz paylaşım ağı klasörünün özelliklerinde denetimi yapılandırmanız gerekiyor; Dosya Gezgini'ni çalıştırın ve klasör özelliklerini açın. Güvenlik sekmesine gidin. Gelişmiş düğmesini tıklayın -> Denetim sekmesine gidin. Bu nesnenin denetim özelliklerini görüntülemek için yönetici olmanız veya uygun ayrıcalıklara sahip olmanız gerekir" mesajı görüntülenirse Devam düğmesini tıklayın. Ardından, denetim etkinliklerini yakalamak istediğiniz k